Snowden attacca: “A dispetto degli avvertimenti, la NSA ha costruito pericolosissimi strumenti d’attacco in grado di colpire software occidentale. E oggi ne paghiamo i costi”

Un virus, 99 paesi colpiti, 130 mila sistemi infetti. É il primo provvisorio bilancio della contagiosa diffusione di Wannacry (Voglio piangere), un ransomware che prende in ostaggio i computer e chiede un riscatto per permettere di nuovo l’accesso ai dati.

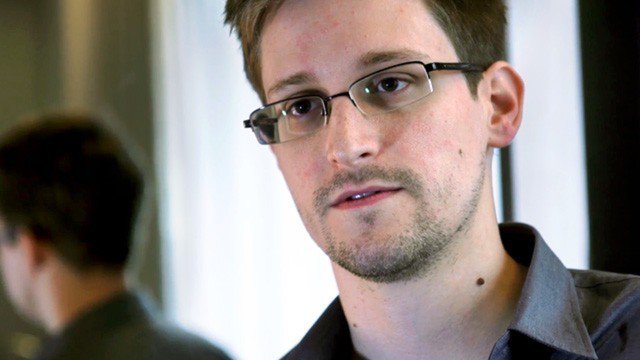

Un attacco globale basato su cyberarmi sottratte alla National Security Agency molti mesi addietro, e che ha preso di mira soprattutto ospedali, banche e ferrovie. Un attacco che non sarebbe dovuto avvenire secondo Edward Snowden, il quale in una serie di tweet ha accusato l’inteligence americana di non aver svelato in tempo l’esistenza e la pericolosità dei software usati nell’attacco.

Cosa è successo durante l’attacco

L’allarme è scattato in Inghilterra dove l’intero sistema sanitario è rimasto affetto dalla sua diffusione, ma è subito rimbalzato tra Russia, Cina ed Europa in poche ore, col vecchio continente che appare il più colpito. Anche l’Italia ne è rimasta vittima. In questo caso bersaglio è stato l’università Bocconi di Milano colpita dal virus dove pare sia stato trasportato in un’aula informatica dentro una pennetta USB infetta. In Francia è stata colpita la casa automobilistica Renault. In Russia e Germania ad essere colpito è stato il sistema ferroviario. In Spagna è stato colpito il sistema bancario nazionale mentre in Italia il governatore di Banca D’Italia Visco si è affrettato a dichiarare che non dobbiamo preoccuparci.

Ecco le versioni vulnerabili di Microsoft Windows

Un allarme globale insomma, e secondo l’Europol senza precedenti, per un fatto che non sarebbe dovuto mai succedere. Eh già, perchè il ransomware sfrutta una vulnerabilità nota del sistema Windows, chiamata Ms17-010 reattiva ai protocolli di condivisioni di rete, che la stessa casa madre aveva chiesto di correggere a fine marzo. Una richiesta rinnovata subito dopo l’infezione.

Tutte le versioni di Windows compromesse da Wannacry e come proteggersi (Microsoft l’aveva detto)

Le versioni di Windows vulnerabili sono Windows Vista SP2, Windows Server 2008 SP2 e R2 SP1, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2012 e R2, Windows 10, e Windows Server 2016 se non sono stati aggiornati da marzo scorso. Windows XP è vulnerabile ma non è più supportato da Microsoft da aprile 2014 e nonostante ciò Microsoft ne ha comunque rilasciato una patch.

Ma se l’attacco è andato a buon fine sui sistemi Windows Server, compreso XP, non più manutenuto dalla casa madre, è perché si è basato su metodiche particolari. L’attacco su vasta scale è stato reso possibile grazie all’uso di una backdoor nota come Doublepulsar e da un exploit chiamato EternalBlue in possesso della Cia ma sviluppato pare dalla National Security Agency a cui era stato sottratto dal gruppo noto come ShadowBrokers.

Snowden: non sarebbe dovuto succedere

UN fatto che ha permesso a Edward Snowden di dire che “Se la NSA avesse comunicato la falla usata per attaccare gli ospedali quando era stata *trovata*, e non quando l’hanno persa, tutto questo non sarebbe successo.” E ancora: “A dispetto degli avvertimenti, la NSA ha costruito pericolosissimi strumenti d’attacco in grado di colpire software occidentale. E oggi ne paghiamo i costi”.

Non è l’unico a pensarla così. Patrick Toomey, dell’Associazione americana per il diritti civili ACLU, ha dichiarato: “L’attacco dimostra che certe vulnerabilità vengono sfruttate non tanto dalle agenzie di sicurezza ma da hacker e criminali di tutto il nondo. Per questo è necessaria una legge che obblighi i governi a rendere note le vulnerabilità in tempo utile alle aziende. Rimediare alle falle di sicurezza immediatamente e non di immagazzinarle, è il modo migliore per rendere la vita di tutti più sicura.”

Come funziona il ransomware

Il ransomware è una variante di Wanna Decryptor, malware noto anche come Wcry, WanaCrypt, WannaCrypt ma la sua efficacia è basata su due tool noti come Eternal Blue e Double Pulsar che installano una backdoor e rendono possibile una RCE, una Remote Code Execution sui computer bersaglio, e una volta infettato un computer in rete prende possesso di tutti i pc della Lan, la local area network, a cui è collegato.

Il ransomware chiede un riscatto di 300 dollari in bitcoin, una piccola cifra per i ricattati, ma in linea con la richiesta di cybercriminali di piccole quantità di denaro per monetizzare subito l’attacco e indurre le vittime a pagare una cifra inferiore a quella che servirebbe (forse) a ripristinare i sistemi infetti.

In realtà di fronte a ricatti di questo tipo non si dovrebbe mai pagare perché non esiste certezza di ricevere i file di decifrazione del ransomware e perché “È possibile che insieme al ransomware sia stato inocultato un diverso tipo di codice, opportunamente occultato, che rende i computer vulnerabili a successivi attacchi”, secondo il direttore del Laboratorio Nazionale di Cybersecurity, Roberto Baldoni.

L’eroe per caso che avrebbe fermato il contagio

L’attacco sarebbe stato fermato da un giovane informatico 22enne che avrebbe individuato il kill switch del ransomware: gli sarebbe bastato mettere online un sito col nome di dominio che il software considera essere un comando di interruzione. Secondo Pierluigi Paganini, advisor italiano per la cybersecurity del G7, “Ci si deve chiedere tuttavia perché dei cybercriminali interessati a fare più soldi possibile infettando il maggior numero di computer abbia voluto inserire questa sorte di interrruttore.” Insomma non è il caso di dormire sonni tranquilli, ma di avviare subito tutti gli aggiornamenti necessari a riparare le vulnerabilità sfruttate nell’attacco.