Individuata una nuova campagna a tema COVID19 volta a distribuire il Mobile Banking Trojan Ginp utilizzando come esca un fantomatico “Coronavirus Finder”.

La diffusione del Coronavirus su scala globale sta profondamente mutando l’approccio alla tecnologia della nostra società e offre ai criminali informatici una ghiotta opportunità. Il numero di attacchi a tema coronavirus è in rapido aumento. Gli esperti di Kaspersky Lab hanno scoperto una campagna malevola che sta diffondendo il trojan bancario Android Ginp mascherato da una sedicente applicazione Coronavirus Finder.

Ma cosa è l’applicazione Coronavirus Finder?

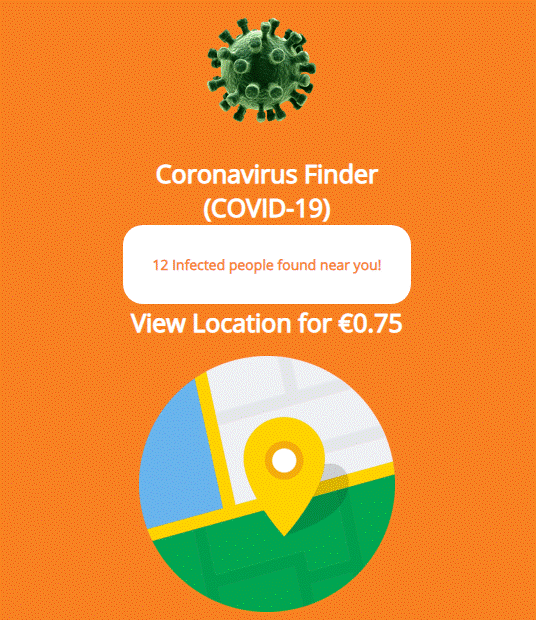

L’app Android utilizzata dai criminali sostiene di mostrare la posizione delle persone affette da COVID19 nelle vicinanze dell’utente, il tutto ad alla modica cifra di 0,75 euro. Sfruttando quindi la paura del contagio, i criminali utilizzano questa app per indurre le vittime a fornire i dati della loro carta di credito utilizzata per pagate il servizio Coronavirus Finder.

Una volta effettuato il download sul telefono della vittima, il Ginp Trojan è in grado di ricevere il comando dell’attaccante e aprire una pagina web intitolata “Coronavirus Finder” che dichiara di essere in grado di individuare le persone risultate positive al coronavirus che si trovano nelle vicinanze. Per conoscere il luogo esatto in cui si trovano viene chiesto alla vittima di pagare 0,75 euro. Se la vittima accetta, viene reindirizzata ad una pagina sulla quale può effettuare il pagamento.” Recita il comunicato pubblicato Kaspersky Lab.”Una volta inseriti i dati per il pagamento, tuttavia, la vittima non riceve né l’addebito della somma di denaro richiesta e né le informazioni relative alle persone “infette”. Lo scopo dei criminali informatici è entrare in possesso delle credenziali della carta di credito dell’utente nel momento in cui vengono inserite per effettuare il pagamento.

Gli esperti hanno notato che questa campagna è maggiormente attiva in Spagna, uno dei paesi con il più alto numero di individui infetti e che si trova in queste ore ad affrontare una situazione critica sotto il profilo sanitario.

Nella seguente tabella sono riportati dati relativi alla provenienza delle vittime del Trojan:

| Spain | 83.00% |

| Poland | 2.22% |

| France | 1.97% |

| Germany | 1.97% |

| India | 1.23% |

Considerato il livello di alerta in Italia non possiamo escludere che gli attaccanti comincino a distribuire il Coronavirus Finder anche da noi.

Ginp è banking Trojan per Android individuato per la prima volta in ottobre 2019 da Kaspersky mentre prendeva di mira utenti in Spagna e nel Regno Unito, tuttavia i ricercatori ritengono che sia attivo almeno da giugno. Il malware è stato costantemente aggiornato dai suoi autori, si contano almeno cinque importanti aggiornamenti, l’ultimo dei quali ha reso il malware particolarmente efficace grazie all’utilizzo di porzioni di codice di un altro famoso trojan bancario noto Anubis.

La prima versione di Ginp del giugno 2019 era mascherata da un’app “Google Play Verificator” ed è stata sviluppata per rubare i messaggi SMS delle vittime. Ad agosto, i suoi autori hanno implementato alcune funzionalità specifiche del settore bancario ed hanno iniziato a diffondere il Trojan spacciandolo come false app “Adobe Flash Player”.

Come funzionail malware

Il malware abusa dei cosiddetti “servizio di accessibilità” di Android che consentono di visualizzare a tutto schermo un Menu per il controllo del dispositivo Android. Tale menù si sovrappone all’intero schermo e quindi può consentire agli attaccanti di visualizzare un schermata ad hoc per indurre la vittima a compiere specifiche azioni.

La schermata che si propone nel caso di frodi bancarie è tipicamente una form che chiede i dati di pagamento alle vittime, peccato che una volta inseriti verranno inviate agli attaccanto. Questa tecnica di sovrapposizione di form è anche nota come attacchi di overlay.

Ritornando alla campagna Coronavirus Finder recentemente individuata da Kaspersky, notiamo che il malware apre un pagina Coronavirus Finder che riporta la presenza di 12 persone infette dal Coronavirus nelle immediate vicinanze della vittima e offre loro di mostrarne la posizione per 0,75 EUR.

Una volta che le vittime hanno inserito i dati della carta di credito, questi sono inviati direttamente ai criminali ed apparentemente non succede nient’altro. Gli esperti spiegano che non è neppure addebitata la piccola somma di 0,75 euro. Ovviamente non sono mostrate informazione sulle persone infette da coronavirus vicino a all’utente. L’intero processo però ha fatto sì che gli attaccanti vengano in possesso dei dati relativi alle carte di pagamento che possono esser successivamente utilizzate dai criminali.

“I criminali informatici hanno cercato per mesi di approfittare della crisi generata dal coronavirus lanciando attacchi di phishing e creando malware a tema. Questa è la prima volta, però, che vediamo un trojan bancario tentare di capitalizzare sulla pandemia. È una situazione allarmante, soprattutto perché Ginp è un Trojan molto efficace. Per questo motivo incoraggiamo gli utenti di Android a prestare molta attenzione e a guardare con scetticismo a pop-up, pagine web sconosciute e messaggi sul coronavirus”, ha affermato Alexander Eremin, security expert di Kaspersky.

Per ridurre i rischi legati al Trojan Ginp o ad altri trojan bancari, gli esperti di Kaspersky raccomandano di:

- Scaricare solo le applicazioni presenti sugli store ufficiali di Android.

- Non cliccare su link sospetti e non rivelare mai informazioni sensibili, come le password o le credenziali della carta di credito.

- Installare sul proprio smartphone una soluzione di sicurezza affidabile come Kaspersky Internet Security for Android, che protegge da una ampia gamma di minacce, tra cui i Trojan bancari.