Evidenze e andamento della minaccia che provoca danni globali pari al doppio del PIL italiano

Anno dopo anno gli esperti di sicurezza per allertare sulla crescita, estensione e conseguenza della minaccia informatica le hanno usate tutte: analogie con i disastri, termini supertecnici, addirittura “frasi a effetto” pur di svegliare le coscienze dal sonno tipico del “ma figurati se attaccano proprio a me?”.

Ma oggi tutto questo è sorpassato dalla certezza degli attacchi verso tutti e dai danni significativi. “Oggi che le magnitudo degli attacchi e la loro pervasività rendono praticamente certo e concreto l’evento di attacco per qualsiasi organizzazione, con un rischio che è sempre più vicino a “1” è indispensabile oltre alla presa di coscienza, che si lavori tutti alla protezione e alla resilienza per ‘spezzare questo incantesimo’”, questa l’esortazione di Andrea Zapparoli Manzoni esperto del Clusit, che insieme agli altri esperti di sicurezza, Alessio Pennsasilico, Sofia Scozzari, Marco Raimondi e Al Presidente Clusit Gabriele Faggioli hanno commentato la pubblicazione del Rapporto Clusit 2021 e dei suoi contenuti.

Sofia Scozzari, membro del Comitato Scientifico Clusit, sottolinea come sia aumentata la consapevolezza in generale, anche grazie al lavoro di giornalisti che riportano in modo tecnico e accurato i dettagli degli incidenti di sicurezza, ma fa notare come gli attacchi si siano complicati. Suggerisce anche la necessità di investire in consapevolezza e resilienza, ma senza pensare a strumenti o “supershield ultraterreni”, perché non esistono “bacchette magiche”; indica come strada da seguire, quella della spesa ottimizzata e mirata al profilo di rischio o meglio al threat model (lista di attaccanti, tipi di malware e TTPs n.d.r.) che realmente minaccia l’organizzazione, correlato alle rispettive indicazioni percentuali e di predisporre la difesa sulla base di tali evidenze. Abbiamo intervistato Sofia Scozzari membro del direttivo di Women for Security, del Comitato Scientifico Clusit e co-autrice della ricerca.

Evidenze dal Rapporto

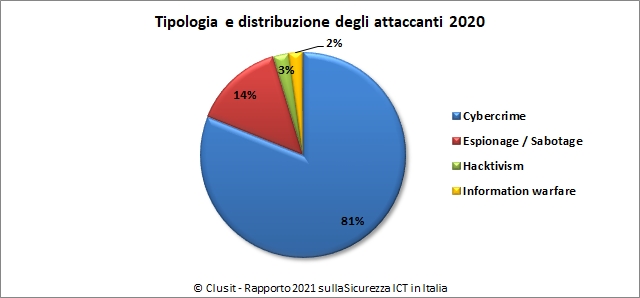

Se dal 2011 i dati hanno sempre mostrato crescite asintotiche specialmente per il Cybercrime, richiedendo agli analisti Clusit di cambiare progressivamente i modelli di sintesi e di classificazione è anche vero che una gran parte degli attacchi legati al Cyberespionage e al Cyberwarfare non sono divulgati e resi pubblici e quindi non emergono dalle fonti OSINT che rappresentano invece i dati del campione analizzato dagli esperti. Relativamente al campione è significativo anche come il dato relativo agli U.S. risenta di normative che obbligano alla trasparenza e non è strano che anche il GDPR abbia inciso sulla disclosure degli attacchi di data breach. Anche quest’anno si nota un aumento degli attacchi del 12% rispetto all’anno precedente. Il Cybercrime è stato nel 2020 la causa dell’81% degli attacchi gravi a livello globale; le attività di Cyber Espionage costituiscono invece il 14% degli attacchi. Ma in generale infowarfare e l’espionage non sono rappresentati correttamente a causa del “sommerso” (attacchi non divulgati pubblicamente n.d.r.) che li contraddistingue.

Anche la distribuzione delle vittime ha visto il settore della sanità e delle strutture governative fra i più colpiti tuttavia purtroppo resta estesa la sovra categoria “multiple target” che indica la tipologia di attacchi lanciati in rete in stile “reti a strascico” per danneggiare quante più vittime possibili.

Criticità per la crescita di attacchi double extortion di ransomware con il doppio danno e doppio rischio che incide sulle numeriche anche in termini di gravità e criticità. In particolare, in questo senso, nel 2020 gli attacchi rilevati e andati a buon fine hanno avuto nel 56% dei casi un impatto “alto” e “critico”; il 44% è stato di gravità “media”. Gli attacchi correlati a finalità di Cyber Espionage, per quanto numericamente inferiori, risultano avere una gravità più alta della media, e preoccupano per la loro continua crescita. Alessio Pennasilico sottolinea anche come le organizzazioni siano danneggiate da attacchi ripetuto con gravità media che però conteggiati insieme infliggono un danno molto alto alla singola organizzazione per via dei costi continui legati alle remediation.

Gli esperti concordano anche come ci siano ancora pochi CISO e come la risposta agli attacchi non sia sempre adeguata anche se nei Board la consapevolezza del rischio di sicurezza informatica è aumentata. Di fatto attaccanti e difensori si muovono a diverse velocità in una catena di botta e risposta che fa emergere la cosiddetta cyberfatigue, ma che non può e non deve fermare le attività di difesa. In particolare, non si deve allargare la forbice fra il costo degli attacchi e gli investimenti in sicurezza arrivando al punto di non ritorno, perché in quel caso esisterebbe un problema sistemico grave.

L’intervista

In questo 2021 con la pandemia e il lavoro da remoto, cosa ci si deve aspettare dall’aumento degli attacchi, in termini di aree a maggior rischio?

Dal 2020 e dai settori più colpiti ci portiamo nel 2021 tanto malware e ransomware e phishing a tema Covid che trova ancora “terreno fertile” a causa delle varianti del virus e del tema vaccini. Abbiamo osservato vari exploit di vulnerabilità note, ma anche di nuove verso applicativi per lavoro da remoto, e software su VPN come target. In questi casi il tempo fra la disclosure e quello di implementazione delle patch è sfruttato dai criminali che effettuano scansioni sulla rete per trovare server non messi in sicurezza. Complice la terza ondata di Covid mondiale, l’isteria di massa influisce sulla condizione di essere facili prede di phishing e di malware a tema Covid, come anche le categorie “no vax” sui temi dei vaccini. È necessario lavorare a dei piani di resilienza e di pronta risposta alle emergenze. Le minacce sono inevitabili, è come essere dentro un vespaio, prima o poi qualche vespa ti può pungere ed è necessario avere la medicina con sé.

Perché per i criminali è sempre festa mentre la difesa da parte delle aziende sembra sempre arrancare?

La minaccia corre ed è asimmetrica e in questo senso la risposta italiana è lenta, lo stesso concetto di perimetro è superato. L’Italia è in un contesto globale della minaccia che arriva da attaccanti offuscati e nascosti. La complicazione e la complessità degli attacchi porta a inseguire invece che anticipare. Ecco, dunque, perché è necessario ottimizzare i budget devoluti alla sicurezza informatica. D’altra parte, c’è ancora un problema culturale: se in parallelo pensiamo alla scelta del medico per una malattia o alla scuola per i figli il nostro senso della critica e di analisi ci porta a valutare più opzioni prima di scegliere. Invece nella Cybersecurity molto spesso si opta per un “super accrocco magico” pensando che possa risolvere tutto, piuttosto che effettuare valutazioni accurate basate sul rischio e sulle effettive capacità da acquisire per l’azienda.

Cosa manca alla preparazione agli attacchi da parte dei CISO aziendali?

A volte sembra che manchi tutto. Sicuramente mancano i CISO perché non ce ne sono abbastanza, manca la preparazione perché si inizia adesso nel 2021, ma sarebbe stato preferibile averli già dieci anni fa. Oggi come CISO ci sono dipendenti promossi che spesso non conoscono la tematica, oppure sono tecnici che non riescono ad avere una visione più ampia e da manager. Il CISO è una figura capace di capire le complessità, di parlare al management ma non deve essere un hacker. Nell’azienda il CISO dovrebbe rispondere al CEO, ma spesso il CISO risponde al CIO o al CTO e questo non è corretto. La Cyber Security dovrebbe essere trasversale all’azienda perché se è sotto IT si perde una grossa area di rischio: i danni possono arrivare da una compromissione del livello segretariale, mediante una telefonata di ingegneria sociale finalizzata a carpire delle informazioni. Anche questo è un problema culturale perché la Cyber Security è vista come un sottoinsieme e come derivato di infosecurity e dell’IT, invece è un sovra insieme. Alcuni dei migliori Scam (Truffe) o di attacchi phishing avvengono al telefono, o si pensi ai pentest fisici che sono praticati sui sistemi di controllo accessi fisici all’organizzazione.

Clusit ed evento di Presentazione del Rapporto

Ricordiamo che il Rapporto Clusit 2021 sarà presentato al pubblico il prossimo 16 marzo, in apertura di Security Summit Streaming Edition, organizzato da Clusit – Associazione Italiana per la Sicurezza Informatica con Astrea, Agenzia di Comunicazione e Marketing. Il Clusit Associazione Italiana per la Sicurezza Informatica, conta oltre 626 iscritti e anche nella sua passata edizione digitale ha potuto contare su oltre 2200 partecipanti. Attivo nella preparazione annuale del rapporto il Clusit persegue iniziative di divulgazione partecipando ad eventi accanto alle Istituzioni (Garante Italiano, Commissione Difesa) e nel mese europeo della sicurezza con una serie di eventi, predisponendo oltre 30 ore annuali di formazione per le aziende iscritte e rinnovando l’edizione del Premio Tesi «Innovare la sicurezza delle informazioni».