Secondo il rapporto dell’ICS CERT statunitense nel 2015 si è verificato un aumento (+74%) del numero di vulnerabilità nei sistemi di controllo industriale. Ecco l’occasione per ripensare il concetto di cyber security

La scorsa settimana centinaia di migliaia di sistemi in tutto il mondo hanno smesso di funzionare a causa dell’attacco del ransomware WannaCry, un malware estremamente virulento che sfrutta una coppia di exploit sviluppati dall’agenzia di intelligence americana NSA e pubblicati dal gruppo di hacker Shadow Broker. Tra gli obiettivi molte delle cosiddette infrastrutture critiche

I due exploit consentono al ransomware di propagarsi rapidamente e di installare una backdoor nel sistema infetto.

La prima considerazione da fare è che la falla sfruttata dai codici dell’NSA era nota da tempo, e Microsoft ha rilasciato una patch in marzo. Quindi sistemi di mezzo mondo, molti dei quali presenti in infrastrutture critiche, sono stati infettati e resi inutilizzabili per la mancata applicazioni di semplici norme di sicurezza, ovvero l’applicazione degli aggiornamenti al sistema operativo.

Mentre in Europa si dibatte sulla necessità di censire le infrastrutture critiche e di adottare misure di sicurezza idonee a renderle resilienti agli attacchi cibernetici, simili eventi dimostrano quanto siano fragili le infrastrutture esposte in rete nei confronti di minacce di modesta entità.

Pensate al potenziale effetto su larga scala di un ransomware come WannaCry che sfrutti una falla zero-day, ovvero non nota al momento dell’attacco e per questo motivo estremamente pericolosa.

La quasi totalità dei sistemi attaccati verrebbe compromessa con la paralisi completa di una grande porzione di sistemi esposti in rete.

L’effetto sarebbe catastrofico, l’operatività di banche, di sistemi di comunicazioni, di ospedali, sistemi di controllo dei trasporti e molti altri sarebbe compromessa in modo serio.

Il rapporto dell’ICS CERT

Detto ciò, quale è la reale situazione delle infrastrutture critiche sparse per il mondo e dei sistemi che ospitano? Quali sono le reali minacce e quali attori malevoli dietro si nascondono dietro di esse?

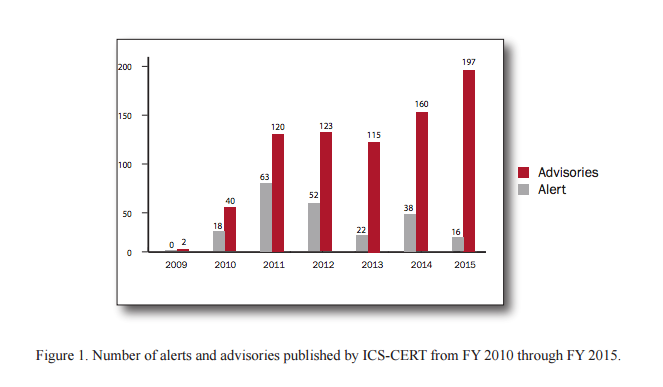

Un interessante dato ci viene fornito dal rapporto annuale dell’ICS CERT statunitense (NCCIC/ICS-CERT FY 2015 Annual Vulnerability Coordination Report), il quale conferma un sensibile aumento (+74%) del numero di vulnerabilità in sistemi di controllo industriale riportate all’ US ICS-CERT che risulta essere di 427.

La maggior parte delle falle, 52%, è relativa alla mancanza di validazione degli input dell’utente e di controlli degli accessi

Secondo il CERT americano, il settore energetico è quello maggiormente preso di mira, dato che trova conferma nei numerosi attacchi osservati negli scorsi mesi da parte di gruppi di criminali e nation-state actors.

Secondo una recente analisi pubblicata da IBM Managed Security Services il numero di attacchi contro sistemi industriali è aumentato del 110% rispetto allo scorso anno.

Gli esperti di IBM hanno osservato un aumento significativo di attacchi di tipo brute-force contro sistemi SCADA.

Questi attacchi possono avere serie conseguenze quando i sistemi presi di mira sono erroneamente configurati (e.g. utilizzo password di default, assenza di autenticazione per accessi remoti, etc.), e purtroppo tutto ciò è molto frequente.

Secondo IBM nel 2106 la maggior parte degli attacchi è stato originato dagli USA (60%), seguito dal Pakistan (20%), e Cina (12%).

Gli USA guidano la graduatoria delle cinque principali nazioni più colpite dagli attacchi, un dato non sorprendente se consideriamo che negli Stati Uniti è presente il maggior numero di sistemi ICS.

Sicurezza e infrastrutture critiche

Detto ciò, è lecito chiedersi quali sono le principali minacce ai sistemi industriali di tutto il mondo. Siamo dinanzi a minacce specificamente progettate oppure sistemi così importanti sono esposti ad ogni genere di codice malevolo.

Qualche indicazione maggiore ci viene dal progetto MIMICS condotto dell’azienda Dragos Threat Operations Center che ha analizzato i dati relativi agli incidenti di ICS raccolti negli ultimi 13 anni.

Sono stati analizzati dall’azienda circa 30.000 esemplari di malware, tra cui minacce pericolose come i malware Sivis, Ramnit e Virut, che hanno infettato sistemi industriali.

Bene il risultato dello studio è sorprendente, solo 3 minacce sono state disegnate con l’intento di colpire sistemi industriali ed infrastrutture critiche, esse sono Stuxnet, Havex e BlackEnergy2. Tale dato conferma quindi che i sistemi industriali oggi continuano ad essere principalmente esposti a minacce generiche, dato allarmante se pensiamo che un attacco progettato per colpire questi sistemi potrebbe avere effetti disastrosi.

Stuxnet prima, ed i più recenti attacchi in Ucraina con il malware BlackEnergy hanno dimostrato l’efficacia di un malware in un’offensiva contro un sistema industriale presente in un’infrastruttura critica.

La quasi totalità dei governi oggi è intenta nello sviluppo di armi cibernetiche, sebbene vi siano numerosi sforzi per la definizione di norme di comportamento tra stati nel cyber spazio, i rischi per le infrastrutture critiche sono elevati,

Il codice sviluppato da un governo potrebbe inoltre essere “intercettato” ed utilizzato da altre tipologie di attori malevoli, come criminali informatici o terroristi, con effetti simili a quelli osservati lo scorso fine settimana.

Occorre cominciare a pensare seriamente alla sicurezza delle infrastrutture critiche, in tal senso direttive come la NIS (Network and Information Security) rappresentano un importante occasione per gli Stati per migliorare le loro capacità di cyber security ed il livello di cooperazione con altri governi.

Concludo ricordando che la sicurezza delle nostre infrastrutture dipende anche dalla postura di noi cittadini. Dobbiamo imparare a conoscere le minacce informatiche e come difenderci da esse. Siamo nodi di una rete globale con la quale scambiamo un quantitativo enorme di informazioni, falle o errori di configurazione nei sistemi che quotidianamente usiamo potrebbero portare a situazioni di rischio per l’intera collettività.

Volete un esempio? La botnet Mirai composta da milioni di nostri dispositivi dell’Internet delle Cose è stata usata per buttar giù sistemi critici per il funzionamento di Internet (attacco al servizio DynDNS) e servizi di comunicazione (attacco a 900k router di Deutsche Telekom German).